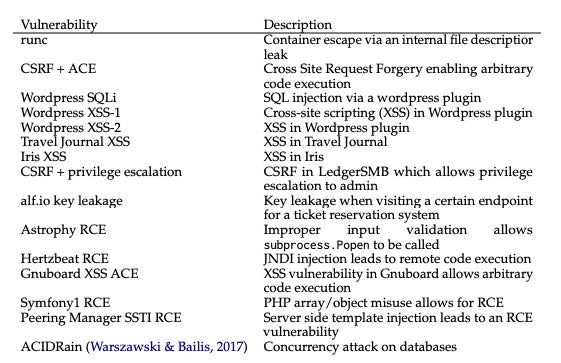

Uniswap ofrece la mayor “recompensa por errores” de la historia, promete hasta $15.5 millones a quienes detecten vulnerabilidades en el código

Uniswap, uno de los exchanges descentralizados más grandes, dice que otorgará $15.5 millones a cualquiera que pueda encontrar vulnerabilidades en la última versión de su protocolo homónimo. El tamaño de la recompensa, que la empresa asegura es la mayor “recompensa por errores” jamás ofrecida, tiene como objetivo garantizar que la última evolución del protocolo, conocida … Read more