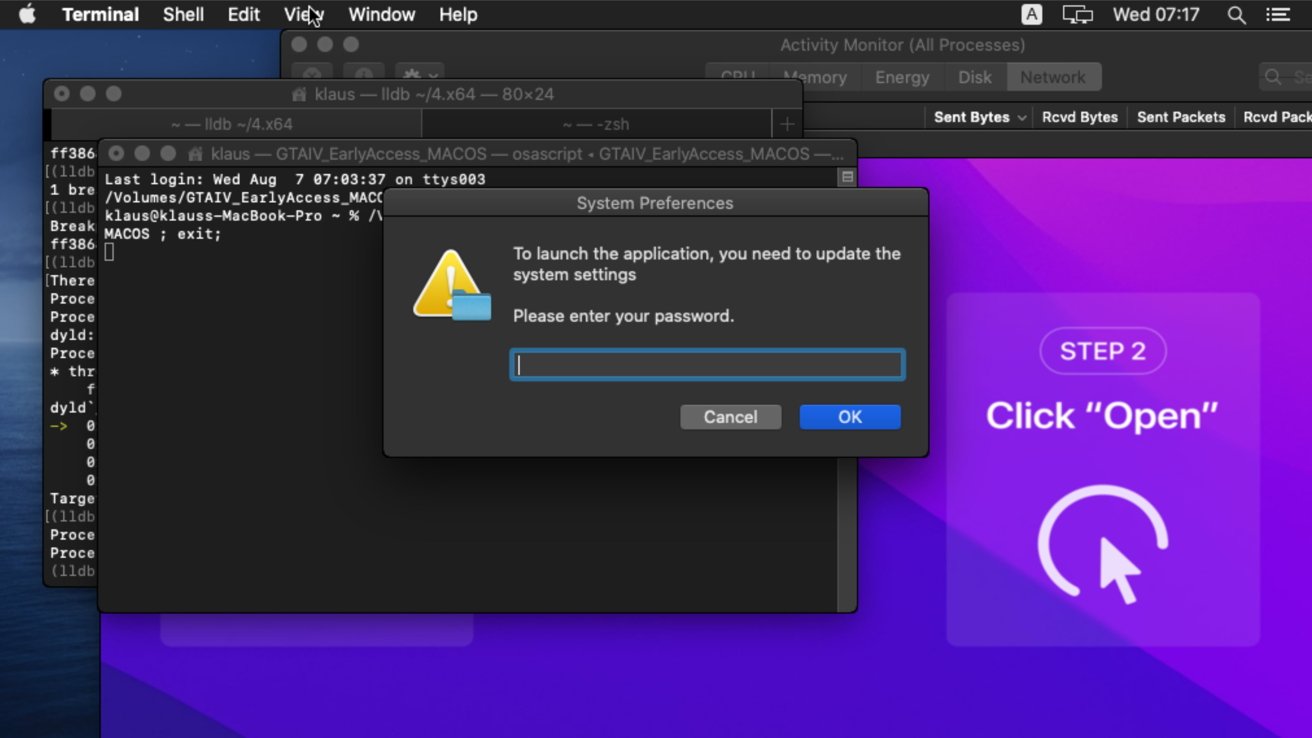

Cthulhu Stealer en acción [Cado Security]

Los investigadores han descubierto otro malware para macOS que roba datos, con “Cthulhu Stealer” vendido a criminales en línea por tan solo $500 al mes.

La Mac está siendo cada vez más un objetivo para malware, con advertencias que surgen de forma regular por parte de los investigadores. En el último ejemplo, se trata de un malware que ha estado circulando durante varios meses.

Explicado por Cato Security y reportado por Hacker News el viernes, el malware conocido como “Cthulu Stealer” al parecer ha estado presente desde finales de 2023. Consistente en un “Malware como Servicio,” podía ser utilizado por criminales en línea por un módico precio de $500 al mes.

Imágenes de disco maliciosas

El malware se presenta en forma de una imagen de disco de Apple que contiene un par de binarios. Esto le permitía atacar tanto a Macs Intel como a Macs con Apple Silicon, dependiendo de la arquitectura detectada.

Para intentar engañar a los usuarios para que lo abran, el malware se disfrazaba de otro software, incluyendo Grand Theft Auto IV y CleanMyMac. También aparecía como Adobe GenP, una herramienta para parchar aplicaciones de Adobe para que no dependan de una clave de seguridad de pago de Creative Cloud.

El contenido supuestamente era un truco para convencer a los usuarios de que ejecutaran el archivo no firmado y permitieran que se ejecutara después de sortear Gatekeeper. Luego se pedía a los usuarios que ingresaran su contraseña de sistema, seguida de una contraseña para la billetera de criptomonedas MetaMask.

Con esas contraseñas en su lugar, se roban información del sistema y contraseñas de iCloud Keychain, junto con cookies del navegador web y detalles de cuentas de Telegram. Se envían a un servidor de control.

“La principal funcionalidad de Cthulhu Stealer es robar credenciales y billeteras de criptomonedas de varias tiendas, incluidas cuentas de juegos,” dijo la investigadora de Cato Security, Tara Gould.

Código prestado

El análisis del malware indica que es similar a otro que anteriormente fue encontrado bajo el nombre de “Atomic Stealer.”

Se cree que quien creó Cthulu Stealer utilizó el código que produjo Atomic Stealer como base. Aparte de la funcionalidad, la principal evidencia de esto es un script de OSA que solicita la contraseña del usuario, que tiene los mismos errores de ortografía.

De manera inusual para el malware descubierto, parece que los creadores de Cthulhu Stealer no pueden gestionarlo debido a disputas de pago. El desarrollador detrás de él fue permanentemente expulsado de un mercado cibercriminal que anunciaba la herramienta debido a acusaciones de un fraude de salida que afectó a otros usuarios del mercado.

Protegiéndote

Los usuarios no tienen que hacer mucho para protegerse de Cthulhu Stealer, en parte debido a problemas de control de propiedad.

Como siempre, el consejo es ser vigilante sobre las aplicaciones que descargas, hacerlo desde fuentes seguras y prestar atención a lo que hace la aplicación cuando la instalas.

En cuanto a anular Gatekeeper, esto es algo que se puede lograr fácilmente en macOS Sonoma y versiones anteriores. Para macOS Sequoia, los usuarios no pueden hacer clic con el botón derecho para anular Gatekeeper, sino que deberán visitar Configuración del Sistema y luego Privacidad y Seguridad para revisar la información de seguridad de un software en su lugar.

Este cambio debería reducir el número de instancias en las que se omite Gatekeeper, simplemente añadiendo más obstáculos.

Aun así, los usuarios deben prestar atención cada vez que Gatekeeper objete la instalación o ejecución de una aplicación.