La mayoría de los equipos de TI y seguridad estarían de acuerdo en que garantizar que las aplicaciones de seguridad de acceso a la red y seguridad de los puntos finales se ejecuten de acuerdo con las políticas de seguridad en las PC gestionadas debería ser una tarea básica. Aún más básico sería asegurarse de que estas aplicaciones estén presentes en los dispositivos.

Y sin embargo, muchas organizaciones siguen sin cumplir con estos requisitos. Un nuevo informe de Absolute Security, basado en telemetría anonimizada de millones de PC móviles e híbridas que ejecutan su solución integrada en el firmware, encontró que gran parte del mercado está muy lejos de las mejores prácticas.

Por ejemplo, el informe del Índice de Riesgo de Resiliencia Cibernética de 2024 encontró que, si no son compatibles con tecnologías de remediación automatizadas, las principales plataformas de protección de puntos finales y aplicaciones de seguridad de acceso a la red no cumplen con las políticas de seguridad el 24% del tiempo en su muestra de PC gestionadas.

Cuando se combina con datos que muestran retrasos significativos en el parcheo de aplicaciones, Absolute Security argumentó que las organizaciones pueden no estar equipadas para hacer el cambio clave a PC de IA, lo que requeriría recursos significativos y atención directa lejos de estos cimientos de ciberseguridad.

“hallazgos detallan problemas básicos de herramientas de seguridad y parcheo”

El informe de Absolute Security examinó datos de más de 5 millones de PC de organizaciones globales con 500 o más dispositivos activos ejecutando Windows 10 y Windows 11. Descubrió hallazgos que deberían preocupar a los equipos de TI y ciberseguridad.

Herramientas básicas de seguridad de puntos finales que no cumplen con las políticas de seguridad

Absolute Security analizó cómo las organizaciones implementaban plataformas de seguridad de puntos finales como CrowdStrike, Microsoft Defender Antivirus, Microsoft Defender for Endpoint, Cortex XDR de Palo Alto Networks, Apex One de Trend Micro, Singularity de SentinelOne e Intercept X de Sophos.

También analizó el uso de las principales aplicaciones de seguridad de red de confianza cero, incluidas Secure Private Access de Citrix, AnyConnect de Cisco, GlobalProtect de Palo Alto Networks, ZTNA Next de Zscaler y la oferta de Acceso a Internet de Netskope.

Además de encontrar que el 24% de estas aplicaciones no cumplían con el cumplimiento básico de las políticas de seguridad, encontró que las herramientas de seguridad de puntos finales ni siquiera estaban instaladas en casi el 14% de las PC que deberían estar protegidas por un EPP. Absolute Security calificó esto como “especialmente destacado”, dado que los EPP se consideran la primera línea de defensa para el borde de red móvil e híbrido.

Las organizaciones siguen estando muy por debajo de sus ambiciones de parcheo

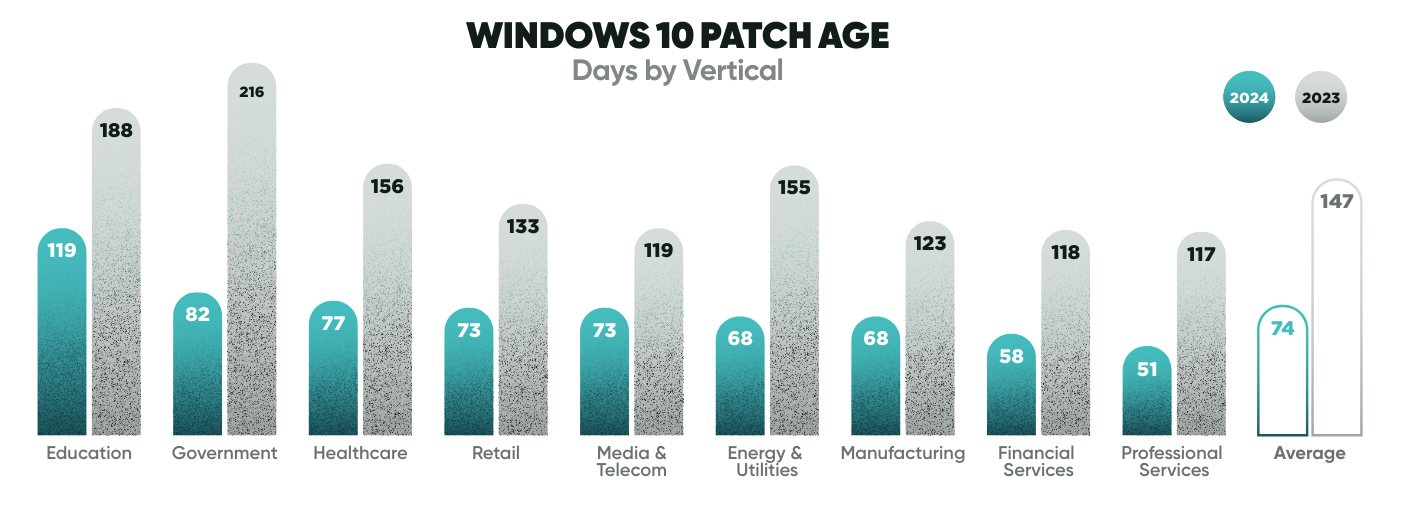

Las organizaciones están quedando rezagadas semanas o incluso meses en el parcheo crítico, abriendo “brechas de riesgo excesivas”. Aunque el promedio general de días para parchear vulnerabilidades de software sigue disminuyendo – a 74 días para Windows 10 y 45 para Windows 11 – la mayoría de las industrias continúan estando muy por debajo de sus propias políticas de parcheo. El Essential Eight de Australia cambió el requisito en 2023 para parchear vulnerabilidades en software de alto riesgo de un mes a dos semanas.

Absolute Security encontró que los tiempos de parcheo variaban según el sector. Los proveedores de educación y los gobiernos tienen los peores registros de parcheo, llevando 119 y 82 días respectivamente, para parchear el software de Windows 10 en 2024, aunque esto representa una gran mejora con respecto a los 188 y 216 días que requerían estos sectores para parchear vulnerabilidades en 2023. Para Windows 11, la educación y el gobierno volvieron a ser los dos más lentos en el parcheo, aunque solo tardaron 61 y 57 días, respectivamente.