Según informó WIRED hoy, un grupo de seis científicos informáticos descubrieron este año una vulnerabilidad de seguridad con el Apple Vision Pro que les permitió reconstruir lo que las personas estaban escribiendo, incluidas contraseñas, PIN y mensajes.

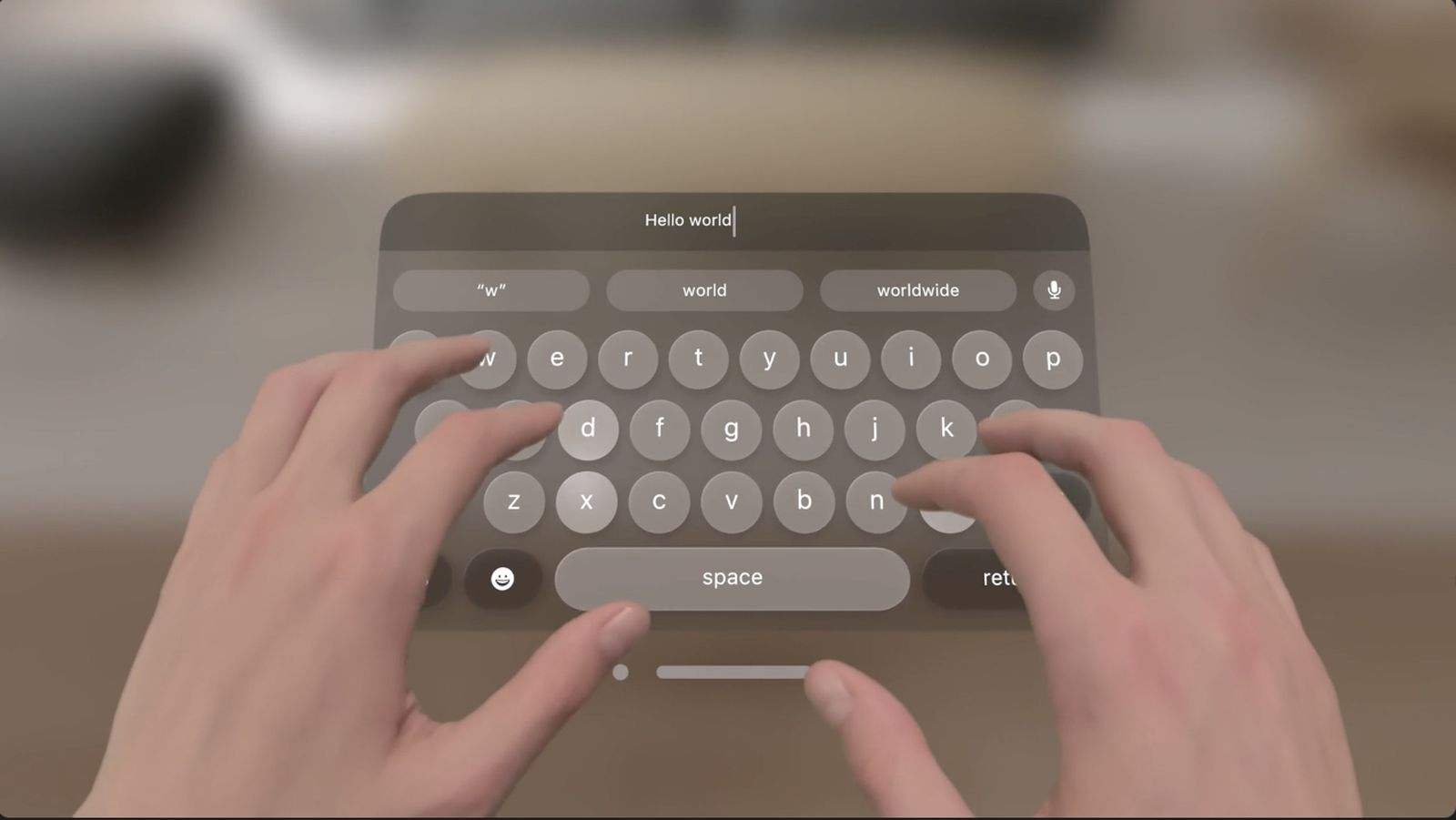

Cuando un usuario de Vision Pro estaba utilizando un avatar virtual de Persona, como durante una llamada de FaceTime, los investigadores pudieron analizar el movimiento ocular o “mirada” de la Persona para determinar lo que el usuario estaba escribiendo en el teclado virtual del auricular. Los investigadores crearon un sitio web con detalles técnicos sobre la llamada vulnerabilidad “GAZExploit”.

En resumen, los investigadores dijeron que la mirada de una persona generalmente se enfoca en una tecla que es probable que presionen a continuación, y esto puede revelar algunos patrones comunes. Como resultado, los investigadores dijeron que pudieron identificar las letras correctas que las personas escribieron en mensajes el 92% del tiempo con cinco suposiciones, y el 77% del tiempo para contraseñas.

Según el informe, los investigadores revelaron la vulnerabilidad a Apple en abril, y la compañía abordó el problema en visionOS 1.3 en julio. La actualización suspende las Personas cuando el teclado virtual de Vision Pro está activo.

Apple agregó la siguiente entrada a sus notas de seguridad de visionOS 1.3 el 5 de septiembre:

Presencia

Disponible para: Apple Vision Pro

Impacto: Las entradas al teclado virtual pueden inferirse de Persona

Descripción: El problema se resolvió suspendiendo Persona cuando el teclado virtual está activo.

CVE-2024-40865: Hanqiu Wang de la Universidad de Florida, Zihao Zhan de la Universidad de Texas Tech, Haoqi Shan de Certik, Siqi Dai de la Universidad de Florida, Max Panoff de la Universidad de Florida y Shuo Wang de la Universidad de Florida

Según el informe, el ataque de prueba de concepto no se explotó en la naturaleza. Sin embargo, los usuarios de Vision Pro deben actualizar inmediatamente el auricular a visionOS 1.3 o posterior para asegurarse de estar protegidos, ahora que los hallazgos se han compartido públicamente.