Los ataques de phishing que aprovechan lo que parece ser un error en la función de restablecimiento de contraseña de Apple se han vuelto cada vez más comunes, según un informe de KrebsOnSecurity. Varios usuarios de Apple han sido atacados en un intento de obligarlos a aprobar un cambio de contraseña de Apple ID a través de una avalancha interminable de notificaciones o mensajes de autenticación en dos pasos (MFA).

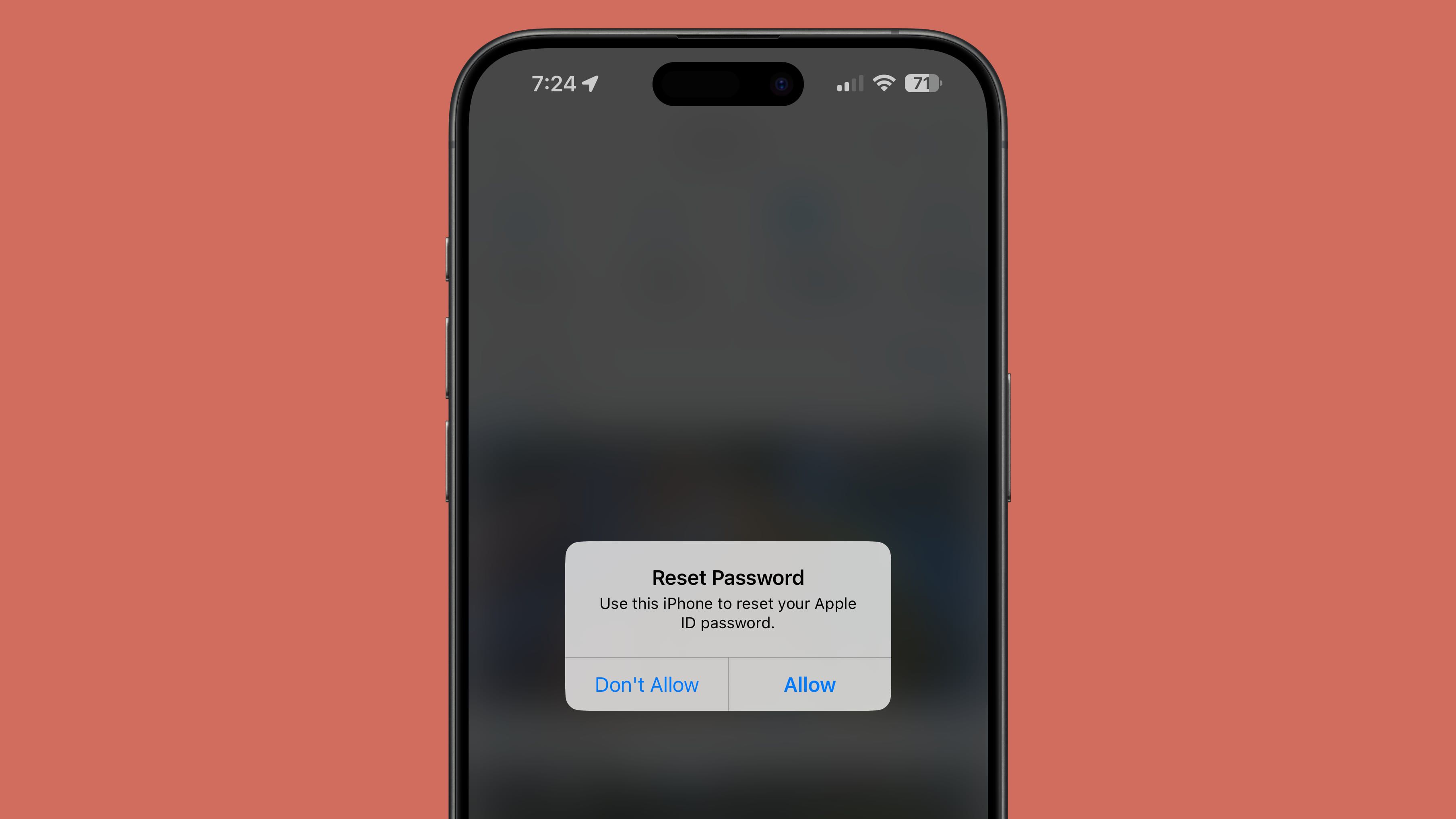

Un atacante puede hacer que el iPhone, Apple Watch o Mac del objetivo muestre repetidamente mensajes de aprobación de cambio de contraseña a nivel de sistema, con la esperanza de que la persona objetivo apruebe erróneamente la solicitud o se canse de las notificaciones y haga clic en el botón de aceptar. Si la solicitud se aprueba, el atacante puede cambiar la contraseña del ID de Apple y bloquear al usuario de Apple fuera de su cuenta.

Debido a que las solicitudes de contraseña apuntan al ID de Apple, aparecen en todos los dispositivos del usuario. Las notificaciones hacen que todos los productos de Apple vinculados no se puedan utilizar hasta que se descarten uno por uno en cada dispositivo. El usuario de Twitter Parth Patel compartió recientemente su experiencia siendo atacado con este ataque, y dice que no pudo usar sus dispositivos hasta que hizo clic en “No permitir” para más de 100 notificaciones.

Cuando los atacantes no logran que la persona haga clic en “Permitir” en la notificación de cambio de contraseña, a menudo los objetivos reciben llamadas telefónicas que parecen provenir de Apple. En estas llamadas, el atacante afirma saber que la víctima está siendo atacada e intenta obtener el código de un solo uso que se envía al número de teléfono de un usuario cuando se intenta cambiar la contraseña.

En el caso de Patel, el atacante estaba utilizando información filtrada de un sitio web de búsqueda de personas, que incluía nombre, dirección actual, dirección anterior y número de teléfono, dándole a la persona que intentaba acceder a su cuenta suficiente información para trabajar. El atacante tenía mal su nombre, y también se mostró sospechoso porque se le pidió un código de un solo uso que Apple envía explícitamente con un mensaje que confirma que Apple no solicita esos códigos.

El ataque parece depender de que el perpetrador tenga acceso a la dirección de correo electrónico y al número de teléfono asociados con un ID de Apple.

KrebsOnSecurity investigó el problema y descubrió que los atacantes parecen estar utilizando la página de Apple para restablecer la contraseña de un ID de Apple olvidado. Esta página requiere el correo electrónico o número de teléfono del ID de Apple del usuario, y tiene un CAPTCHA. Cuando se ingresa una dirección de correo electrónico, la página muestra los últimos dos dígitos del número de teléfono asociado con la cuenta de Apple, y completar los dígitos faltantes y hacer clic en enviar envía una alerta del sistema.

No está claro cómo los atacantes están abusando del sistema para enviar múltiples mensajes a los usuarios de Apple, pero parece ser un error que se está explotando. Es poco probable que el sistema de Apple esté destinado a poder ser utilizado para enviar más de 100 solicitudes, por lo que presumiblemente se está eludiendo el límite de tasa.

Los propietarios de dispositivos Apple atacados por este tipo de ataque deben asegurarse de hacer clic en “No permitir” en todas las solicitudes, y deben ser conscientes de que Apple no realiza llamadas solicitando códigos de restablecimiento de contraseña de un solo uso.