Un nuevo informe de la empresa de ciberseguridad Netskope revela detalles sobre campañas de ataque que abusan de Microsoft Sway y CloudFlare Turnstile y aprovechan los códigos QR para engañar a los usuarios y obtener sus credenciales de Microsoft Office a través de la plataforma de phishing.

Estas campañas han apuntado a víctimas en Asia y América del Norte en varios sectores liderados por tecnología, manufactura y finanzas.

¿Qué es quishing?

Los códigos QR son una forma conveniente de navegar por sitios web o acceder a información sin necesidad de ingresar ninguna URL en un teléfono inteligente. Pero hay un riesgo al usar códigos QR: los ciberdelincuentes podrían abusar de ellos para llevar a las víctimas a contenido malicioso.

Este proceso, llamado “quishing”, implica redirigir a las víctimas a sitios web maliciosos o incitarlas a descargar contenido dañino escaneando un código QR. Una vez en el sitio, los ciberdelincuentes trabajan para robar su información personal y financiera. El diseño de los códigos QR hace imposible que el usuario sepa a dónde lo dirigirá el código después de escanearlo.

Thomas Damonneville, jefe de la compañía anti-phishing StalkPhish, dijo a TechRepublic que el quishing “es una tendencia creciente” que “es muy fácil de usar y dificulta verificar si el contenido es legítimo”.

Ataques de quishing a través de Microsoft Sway

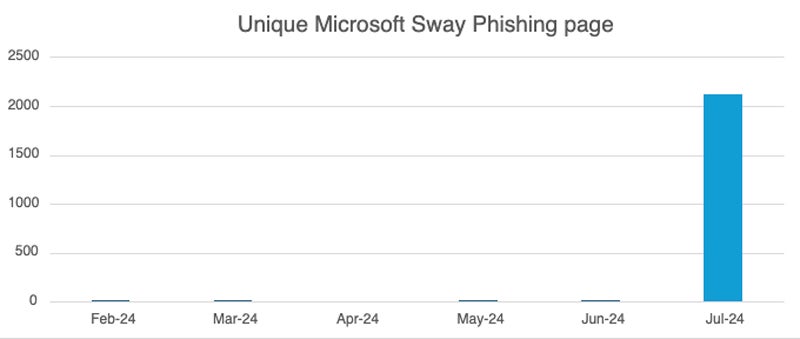

En julio de 2024, Netskope Threat Labs descubrió un aumento de 2000 veces en el tráfico hacia páginas de phishing a través de Microsoft Sway. La mayoría de las páginas maliciosas usaban códigos QR.

Página de phishing única de Microsoft Sway. Imagen: Netskope

Microsoft Sway es una aplicación en línea de Microsoft Office que es gratuita y permite a los usuarios crear fácilmente presentaciones u otro contenido basado en la web. La gratuidad de la aplicación la convierte en un objetivo atractivo para los ciberdelincuentes.

En las campañas de ataque expuestas por el investigador de Netskope, Jan Michael Alcantara, las víctimas son dirigidas a páginas de Microsoft Sway que conducen a intentos de phishing de credenciales de Microsoft Office.

Un ejemplo de página de Sway que contiene un código QR malicioso que lleva a una URL de phishing. Imagen: Netskope

La investigación de Netskope no menciona cómo se enviaron los enlaces fraudulentos a las víctimas. Sin embargo, es posible difundir esos enlaces a través de correo electrónico, redes sociales, SMS o software de mensajería instantánea.

La carga final se parece a la página de inicio de sesión legítima de Microsoft Office, como se expuso en una publicación de mayo de 2024 del mismo investigador.

Cobertura de seguridad imprescindible

Ataque más sigiloso utilizando CloudFlare Turnstile

Turnstile de CloudFlare es una herramienta gratuita que reemplaza a los captchas, que han sido explotados en campañas de ataque reportadas. Este servicio legítimo permite a los propietarios de sitios web agregar fácilmente el código Turnstile necesario a su contenido, lo que permite a los usuarios simplemente hacer clic en un código de verificación en lugar de resolver un captcha.

Fragmento de Turnstile de CloudFlare. Imagen: CloudFlare

Desde la perspectiva de un atacante, el uso de esta herramienta gratuita es atractivo porque requiere que los usuarios hagan clic en un Turnstile de CloudFlare antes de ser redirigidos a la página de phishing. Esto agrega una capa de protección contra la detección para el atacante, ya que la carga final de phishing está oculta de los escáneres de URL en línea.

Técnica de phishing de atacante en el medio

Las técnicas de phishing tradicionales suelen recopilar credenciales antes de mostrar una página de error o redirigir al usuario a la página de inicio de sesión legítima. Este enfoque hace que los usuarios crean que han ingresado credenciales incorrectas, lo que probablemente los deje sin saber del fraude.

La técnica de phishing de atacante en el medio es más discreta. Las credenciales del usuario se recopilan e inmediatamente se utilizan para iniciar sesión en el servicio legítimo. Este método, también llamado phishing transparente, permite que el usuario inicie sesión con éxito después del robo fraudulento de credenciales, lo que hace que el ataque sea menos notable.

Dificultades en la detección de códigos QR maliciosos

“Nadie puede leer un código QR con sus propios ojos”, dijo Damonneville. “Solo puedes escanearlo con el dispositivo adecuado, un teléfono inteligente. Algunos enlaces pueden ser tan largos que no puedes verificar el enlace completo, si lo verificas… Pero ¿quién verifica los enlaces?”

Las detecciones basadas solo en texto también son ineficaces contra los códigos QR, ya que son imágenes. Además, no existe un estándar generalizado para verificar la autenticidad de un código QR. Los mecanismos de seguridad como las firmas digitales para códigos QR no se implementan comúnmente, lo que dificulta verificar la fuente o la integridad del contenido.

¿Cómo se puede evitar el phishing a través de un código QR?

Muchos lectores de códigos QR proporcionan una vista previa de la URL, lo que permite a los usuarios ver la URL antes de escanearla. Cualquier sospecha sobre la URL debería incitar al usuario a no usar el código QR. Además:

Los códigos QR que llevan a acciones como iniciar sesión o proporcionar información deberían generar sospechas y analizarse cuidadosamente.

Las soluciones de seguridad también pueden ayudar, ya que pueden detectar URLs de phishing. Siempre se deben escanear las URLs con una herramienta de este tipo.

Los pagos no deben realizarse a través de un código QR a menos que estés seguro de que es legítimo.

Microsoft Sway no es el único producto legítimo que los ciberdelincuentes pueden usar para alojar páginas de phishing.

“Regularmente observamos sitios o aplicaciones legítimos que se utilizan para alojar quishings o phishing, incluidos Github, Gitbooks o Google Docs, por ejemplo, a diario”, dijo Damonneville. “Sin mencionar todos los acortadores de URL en el mercado, o sitios de alojamiento gratuitos, ampliamente utilizados para ocultar una URL fácilmente.”

Esto vuelve a enfatizar la idea de que la conciencia de los usuarios debe ser elevada y los empleados deben ser capacitados para distinguir una URL sospechosa de una legítima.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.